Attento agli annunci pop-up: scarica solo da fonti affidabili, ignora link sospetti e proteggi la tua privacy con Quick Heal Mobile Security!

Indice:

- Cosa sono gli annunci pop-up?

- Come possono gli annunci pop-up infettare il telefono?

- Quali pericoli possono causare a chi ne è vittima?

- Come fare per proteggersi da questa minaccia?

Se possiedi uno smartphone, potresti involontariamente installare applicazioni dannose a causa di alcuni pop-up ingannevoli, mettendo così a rischio il tuo dispositivo ed esponendo te stesso a truffe finanziarie e violazioni della privacy. Ecco come proteggersi da queste minacce.

Attenzione alle truffe

Al giorno d’oggi siamo sempre più dipendenti dai nostri smartphone e dalle app che vi abbiamo installato. Ciò però può farci cadere vittima di truffe online. Un allettante pop-up pubblicitario, che ci invita a scaricare qualcosa con la promessa di rivelarci informazioni segrete, può spesso nascondere una grave minaccia.

Nella maggior parte dei casi queste app dannose, che apparentemente possono sembrare affidabili, si infiltrano nei nostri dispositivi a nostra insaputa. Spesso, per non suscitare sospetti, utilizzano le stesse icone di app legittime e popolari per rubare SMS e altro ancora. Questi dati rubati possono poi essere usati impropriamente per creare falsi account social, mettendo a serio rischio la privacy e la sicurezza finanziaria degli utenti. La situazione può peggiorare se i dati degli SMS rubati contengono informazioni finanziarie sensibili come le OPT bancarie o le credenziali di accesso. Nelle mani sbagliate, questi dati possono portare ad accessi non autorizzati, prelievi di denaro e al furto d’identità.

Analizziamo un caso di pop-up dannoso

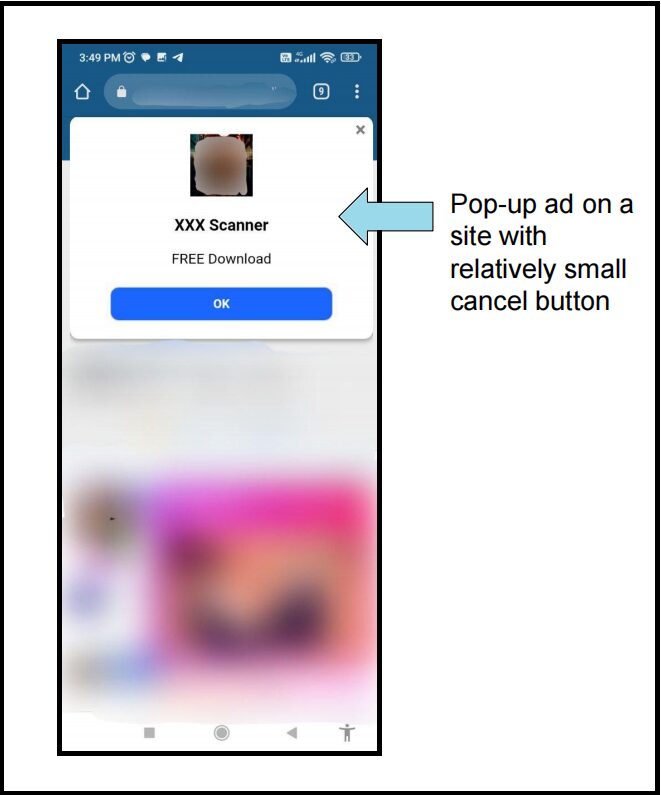

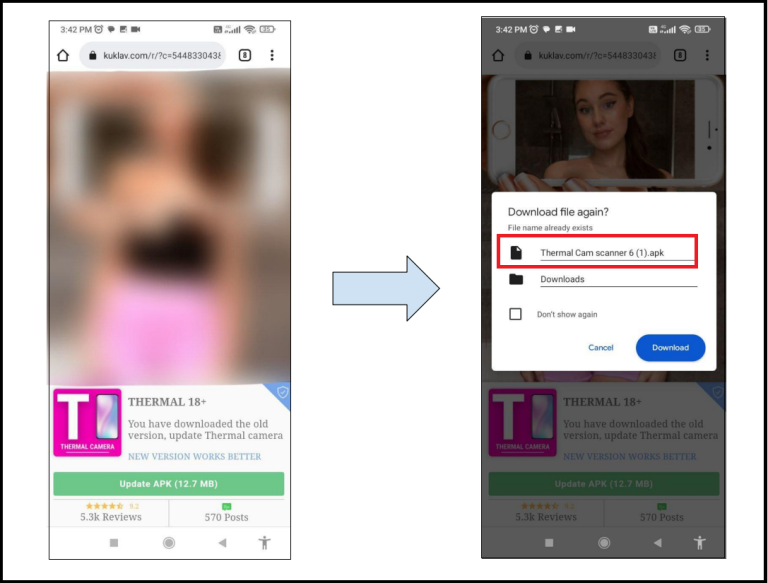

Di recente ci siamo imbattuti in un sito web che mostrava continuamente annunci pop-up. Sul sito web in questione comparivano pop-up come nuove finestre del sito, senza che l’utente dovesse compiere alcuna azione. In genere, questi pop-up vengono utilizzati per mostrare annunci pubblicitari. In questo caso, però, ne abbiamo individuato uno che promuoveva un’app chiamata “XXX Scanner” gratuitamente scaricabile, come si vede nell’immagine sotto:

Dopo aver cliccato sull’annuncio, l’utente viene reindirizzato su un altro sito web, che si è aperto in una nuova finestra. Questo nuovo sito mostra immagini per adulti ed è riservato ai maggiorenni. Mostra il nome e l’icona dell’applicazione e offre la possibilità di aggiornarla. Il sito mira a convincere gli utenti che il precedente pop-up pubblicitario che li ha condotti sul sito della presunta app XXXScanner sia obsoleto e sia invece disponibile una nuova versione dell’app.

Nell’immagine compare il seguente testo: “Hai scaricato la vecchia versione, aggiorna la termocamera“. Facendo clic sul pulsante “Update APK”, l’utente scarica un’applicazione denominata “Thermal Cam Scanner 6” (vedi Figura 2).

Fig.2: Sito web utilizzato per distribuire l’applicazione dannosa

Abbiamo esaminato, quindi, l’applicazione scaricata dal sito web:

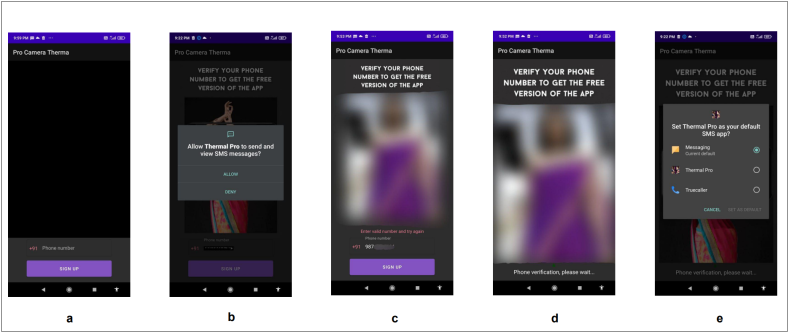

- dopo aver scaricato il file apk, gli utenti devono installarlo manualmente, consentendo l’installazione da fonti sconosciute;

- una volta avviata, l’app chiede il numero di telefono dell’utente per avere l’accesso gratuito;

- l’applicazione richiede molteplici permissioni, tra cui l’invio e la ricezione di SMS (estremamente rischioso);

- chiede inoltre l’autorizzazione per essere impostata come app SMS predefinita per le notifiche di sistema.

Il flusso di esecuzione dell’applicazione è mostrato nella Figura 3.

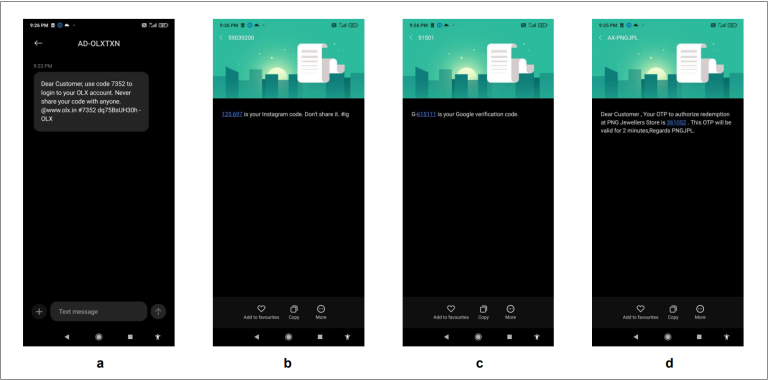

Una volta ottenute tutte le permissioni necessarie, l’attaccante può creare più account su social media e siti web utilizzando il numero di telefono della vittima. Utilizzando l’accesso via SMS, il malware recupera facilmente le One-Time Password (OTP) inviate da queste piattaforme. Così l’attaccante ha tutto ciò che gli occorre per replicare gli account dei social media della vittima e per accedere ad altri dati personali. La Figura 4 mostra un OTP ricevuto sul numero di telefono di un utente vittima dopo aver utilizzato l’app fake:

Questa app può anche nascondere la sua icona, rendendo difficile per le vittime trovarla e disinstallarla. Inoltre, raccoglie anche i dettagli relativi alla SIM, avendo così, potenzialmente, accesso anche alle informazioni legate al provider di rete mobile.

Applicazioni simili rappresenta una minaccia significativa sia per la privacy che per la sicurezza dei dispositivi e dei dati finanziari.

Qualche info più tecnica

Come accennato in precedenza, l’annuncio pop-up dell’applicazione reindirizza l’utente a un altro sito. L’URL del nuovo sito, che viene aperto in un’altra finestra del browser, è il seguente:

hxxps://kuklav[.]com/r/?c=544833043&sub_id {sub_id}&click_id=0be95u3fnbzu3dz7c3#.

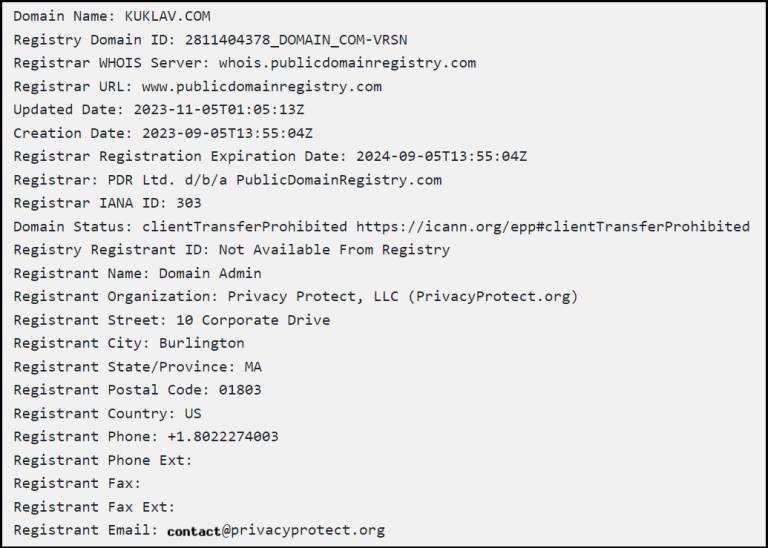

Controllando i dettagli di “kuklav.com”, abbiamo scoperto che questo sito web è stato creato di recente, a Settembre 2023. È interessante notare che la sua registrazione scade il 5 settembre 2024, il che indica un periodo relativamente breve. E’ un qualcosa di insolito, in quanto le registrazioni dei domini hanno solitamente una durata maggiore. (vedi Fig. 5)

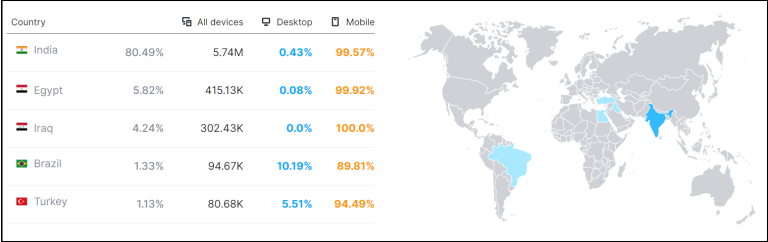

Osservazioni principali sul traffico diretto a questo sito (vedi Figura 4).

- l’80% del traffico del sito web proviene dall’India, mentre il restante proviene da Paesi come Egitto, Iraq e Brasile;

- i dispositivi mobili costituiscono quasi il 100% dell’utilizzo complessivo.

Di conseguenza, è evidente che questa campagna si rivolga principalmente agli utenti mobili di Paesi come India, Egitto, Iraq e Brasile.

Inoltre, nel corso dell’indagine, abbiamo trovato un account di GitHub con il nome utente “Hubasd”. Questo account ospitava file APK simili a quelli delle app per scanner precedentemente citati. L’archivio contiene dei file con il nome “Thermal-S7.apk” e “Thermal-S6.apk”.

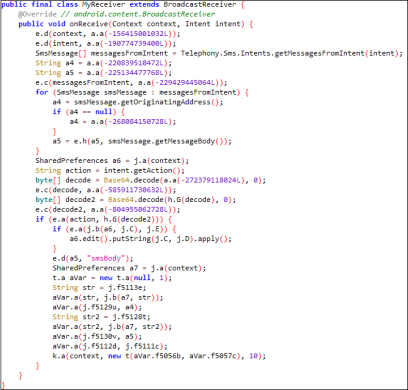

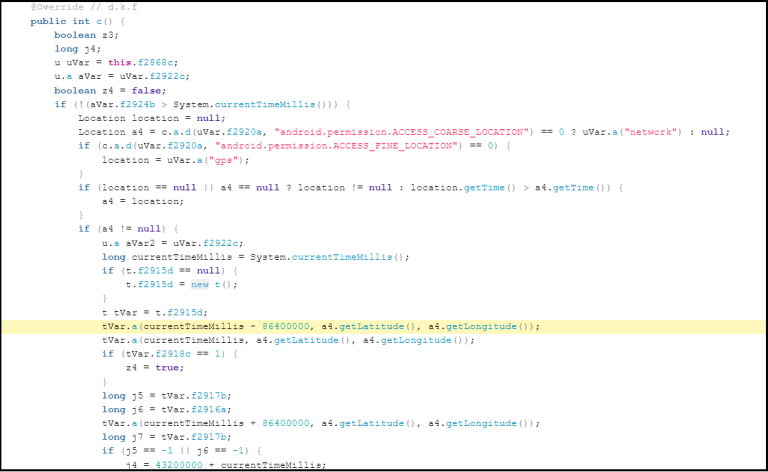

Come abbiamo visto in precedenza, l’applicazione ha richiesto il permesso per essere impostata come applicazione predefinita per gli SMS. Una volta acconsentito, l’app registra un broadcast receiver che le consente di intercettare le notifiche di sistema associate ai messaggi SMS. La Figura 7 mostra il codice del broadcast receiver: viene eseguito ogni volta che l’applicazione malware riceve notifiche SMS. In questo codice, il malware recupera rapidamente i dati degli SMS in arrivo e li invia al server di Comando e Controllo (C&C).

Inoltre, l’applicazione dispone di una porzione di codice che le consente di accedere alla posizione del dispositivo durante l’esecuzione, come si vede sotto:

La protezione di Quick Heal: resta al sicuro dai pop-up ingannevoli!

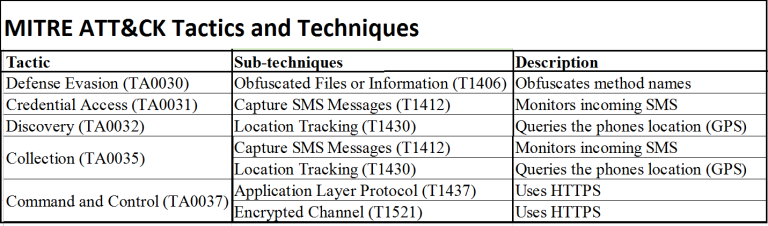

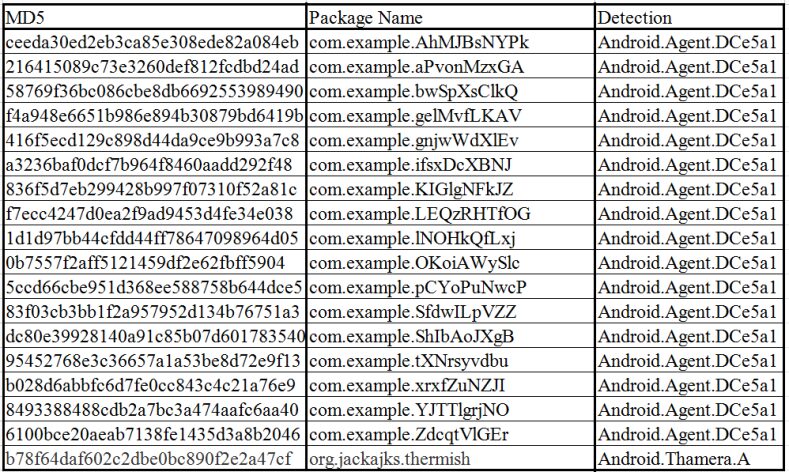

Quick Heal rileva queste applicazioni dannose, e varianti, come “Android.Agent.DCe5a1“.

Raccomandiamo a tutti i possessori di smartphone di installare un antivirus affidabile come Quick Heal Mobile Security per Android per proteggersi da tali minacce. Il nostro software antivirus impedisce il download di applicazioni dannose sul tuo dispositivo mobile. Scarica la tua protezione per Android cliccando qui.

Indicatori di compromissione (IoC):

La consapevolezza è importante: ecco alcuni suggerimenti

- Scarica le applicazioni solo da fonti affidabili come Google Play Store.

- Non cliccare sui link ricevuti tramite messaggi o altre piattaforme social media perché potrebbero puntare, intenzionalmente o meno, a siti web dannosi.

- Leggi i messaggi pop-up che ricevi dal sistema Android prima di accettare o consentire nuove autorizzazioni.

- Presta molta attenzione alle applicazioni che scarichi sul tuo telefono, poiché gli autori di malware possono facilmente falsificare i nomi, le icone e i dettagli dello sviluppatore delle applicazioni originali.

- Per una maggiore protezione del tuo telefono, utilizza sempre un buon antivirus come Quick Heal Mobile Security per Android.

Non aspettare! Proteggi i tuoi smartphone oggi stesso con Quick Heal Total Security per smartphone – Acquista o rinnova oggi stesso!