Il report trimestrale fornisce una panoramica dei rischi informatici più pericolosi e diffusi nel 1° trimestre 2022. Si divide in due sezioni, una per i malware Windows e una per Android. Presenta statistiche di individuazione, i ransomware più pericolosi, la top 10 degli exploit per Windows, la top 10 dei malware e PUA ecc..

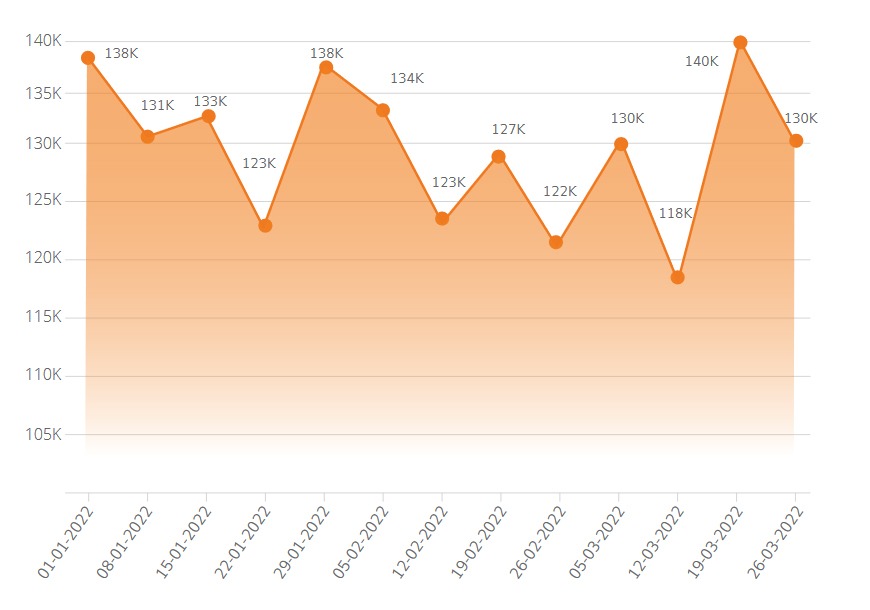

Nel primo trimestre 2022 sono stati individuati 111 milioni di Malware. Il mese con il maggior numero di individuazioni è stato Marzo, con 39 milioni di malware individuati. La media giornaliera è stata di 1.2 milioni di malware.

In questo articolo tratteremo le principali minacce individuate contro i sistemi operativi Windows. Il report completo è disponibile a questo link: https://bit.ly/3ymRG4Y

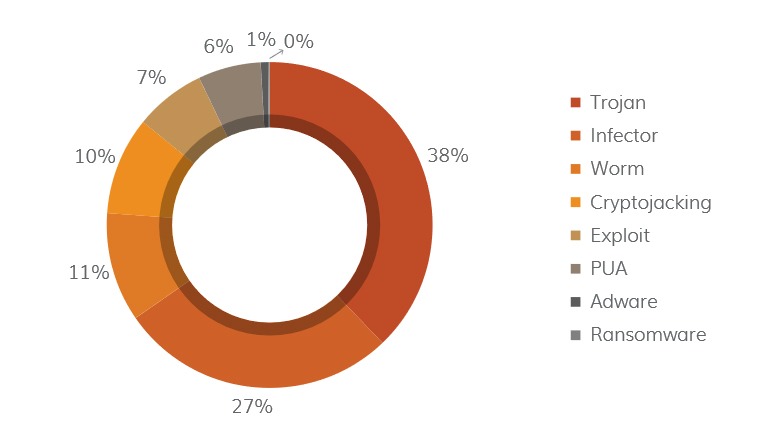

Statistiche di Individuazione: suddivisione per categorie di malware

Come da consuetudine i trojan si confermano la categoria di malware più diffusa, ma anche la più individuata (38%). Seguono i file infector e i worm, che restano una tipologia di malware molto apprezzata dagli attaccanti vista la loro virulenza e capacità di diffusione

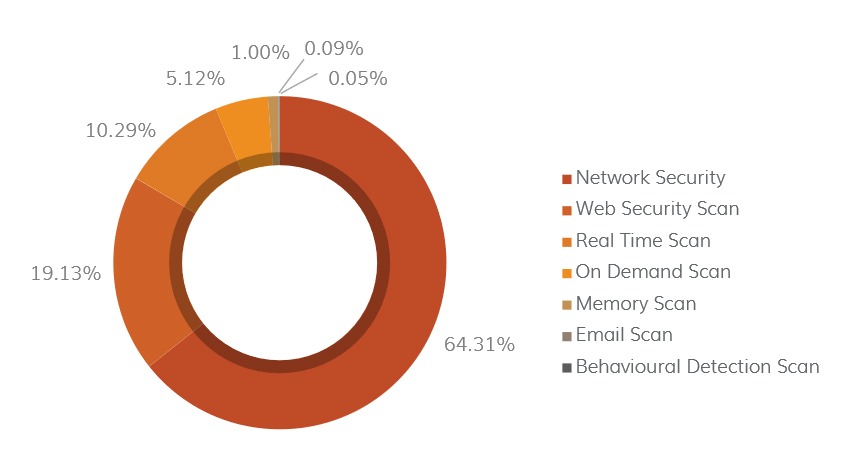

Statistiche di Individuazione: suddivisione per funzioni di protezione

- Scansione di Rete:

la scansione di Rete (IDS / IPS) analizza il traffico di rete per individuare cyber attacchi e bloccare pacchetti distribuiti verso il sistema. - Scansione Sicurezza Web:

individua automaticamente siti web potenzialmente dannosi e vi impedisce la navigazione. - Scansione in Tempo Reale:

la scansione in tempo reale verifica i file in cerca di virus e malware ogni volta che questo viene ricevuto, aperto, scaricato, copiato o modificato. - Scansione On Demand:

scansiona i dati a riposo, o i file non usati attivamente. - Sistema di Individuazione Comportamentale:

individua e elimina le minacce sconosciute in base al comportamento che mostrano sulla macchina. - Scansione di Memoria:

scansiona la memoria in cerca di programmi dannosi in esecuzione e li elimina. - Scansione Email:

blocca le email che distribuiscono allegati infetti o link compromessi, siti fake o di phishing.

Miner di criptovaluta: statistiche di individuazione

I miner di criptovaluta sono programmi per generare monete virtuali come Bitcoin, Monero, Ethereum e altre. Se usati legittimamente a beneficio del possessore, possono produrre un buon ritorno economico in maniera legale. I cyber attaccanti ne hanno però aumentato a dismiura l’uso illegittimo, creando malware di vario tipo per generare abusivamente, su sistemi altrui, le criptovalute per i propri wallett online. Questoi software hanno un forte impatto sulle risorse dei sistemi (sulla CPU, sulla GPU, sulla RAM, sulla larghezza di banda e perfino sul consumo di energia elettrica) senza il consenso del proprietario del sistema.

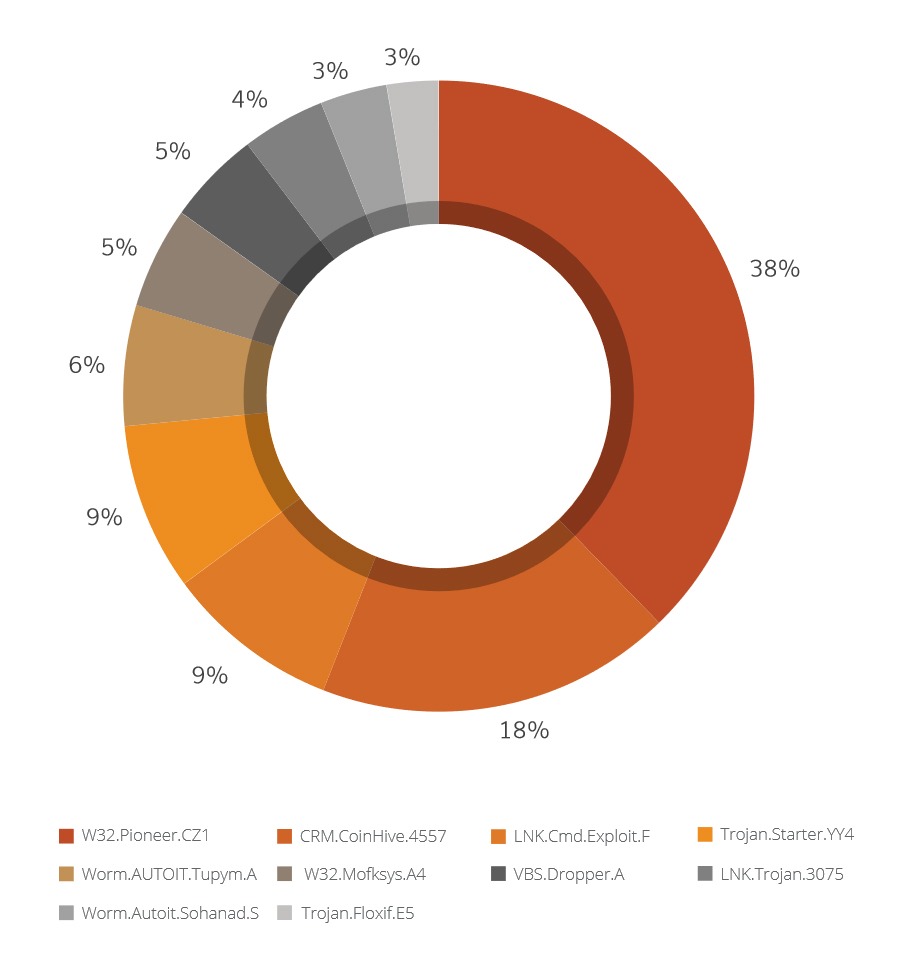

La top 3 dei malware per Windows

1. W32.Pioneer.CZ1

- Livello di Rischio: medio

- Categoria:

file infector - Metodo di propagazione:

drive di rete o removibili - Comportamento:

il malware inietta il proprio codice dannoso nei file presenti sul disco o sulle condivisioni di rete;

decripta una DLL dannosa nel file e la scarica sul sistema;

la DLL dannosa esegue molteplici attività, tra le quali quella di raccogliere informazioni sul sistema e dal sistema per inviarle poi al proprio server di Comando&Controllo (CNC server).

2. CRM.CoinHive.4557

- Livello di rischio: alto

- Categoria: miner di criptovalute

- Metodo di propagazione: siti web dannosi e software bundled

- Comportamento:

– Molto spesso sono estensioni per Chrome dannose. Contengono URL di mining che eseguono il mining di criptovalute indipendentemente dal tipo di browser sulle quali sono caricate.

3. LNK.Cmd.Exploit

- Livello di Rischio: alto

- Categoria: trojan

- Metodo di propagazione: allegati email e siti web dannosi

- Comportamento:

– usa cmd.exe col la riga di comando “/c” per eseguire altri file dannosi;

– esegue simultaneamente all’eseguibile dannoso un file .vbs chiamato “help.vbs” : questo file VBS usa il protocollo di mining Stratum per il mining di criptovaluta Monero.

Hai bisogno di proteggere il tuo computer Windows?