Il report trimestrale fornisce una panoramica dei rischi informatici più pericolosi e diffusi nel 2° trimestre 2022. Si divide in due sezioni, una per Windows e una per Android. Presenta statistiche di individuazione, i ransomware più pericolosi, la top 10 degli exploit per Windows, la top 10 dei malware e PUA ecc..

Nel secondo trimestre 2022 sono stati individuati 103 milioni di Malware per Windows. Il mese con il maggior numero di individuazioni è stato Giugno, con 34 milioni di malware individuati. La media giornaliera è stata di 1.13 milioni di malware.

In questo articolo tratteremo le principali minacce individuate contro i sistemi operativi Windows. Il report completo è disponibile a questo link: https://bit.ly/3QL0nfS

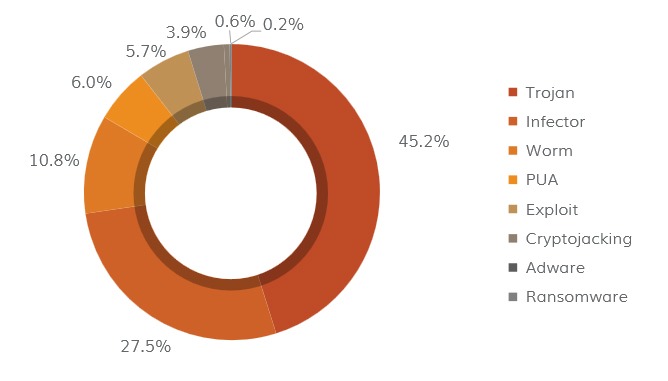

Statistiche di Individuazione: suddivisione per categorie di malware

Come da consuetudine i trojan si confermano la categoria di malware più diffusa, ma anche la più individuata (45,2%). Seguono i file infector e i worm, che restano una tipologia di malware molto apprezzata dagli attaccanti vista la loro virulenza e capacità di diffusione

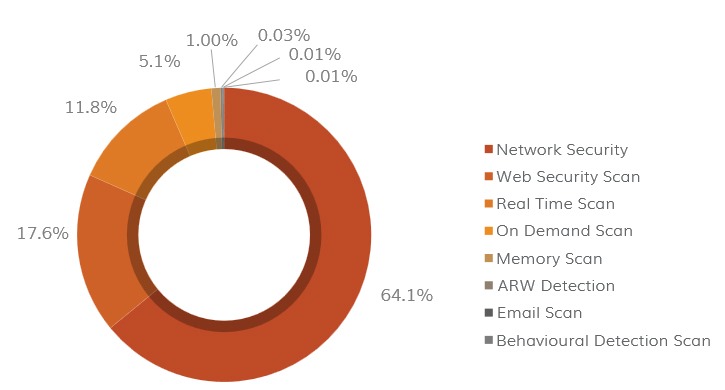

Statistiche di Individuazione: suddivisione per funzioni di protezione

- Scansione di Rete:

la scansione di Rete (IDS / IPS) analizza il traffico di rete per individuare cyber attacchi e bloccare pacchetti distribuiti verso il sistema. - Scansione Sicurezza Web:

individua automaticamente siti web potenzialmente dannosi e vi impedisce la navigazione. - Scansione in Tempo Reale:

la scansione in tempo reale verifica i file in cerca di virus e malware ogni volta che questo viene ricevuto, aperto, scaricato, copiato o modificato. - Scansione On Demand:

scansiona i dati a riposo, o i file non usati attivamente. - Sistema di Individuazione Comportamentale:

individua e elimina le minacce sconosciute in base al comportamento che mostrano sulla macchina. - Scansione di Memoria:

scansiona la memoria in cerca di programmi dannosi in esecuzione e li elimina. - Individuazione ARW:

protezione Anti Ransowmare di tipo comportamentale: protegge automaticamente contro i più sofisticati ransomware, impedendo la criptazione dei file. - Scansione Email:

blocca le email che distribuiscono allegati infetti o link compromessi, siti fake o di phishing.

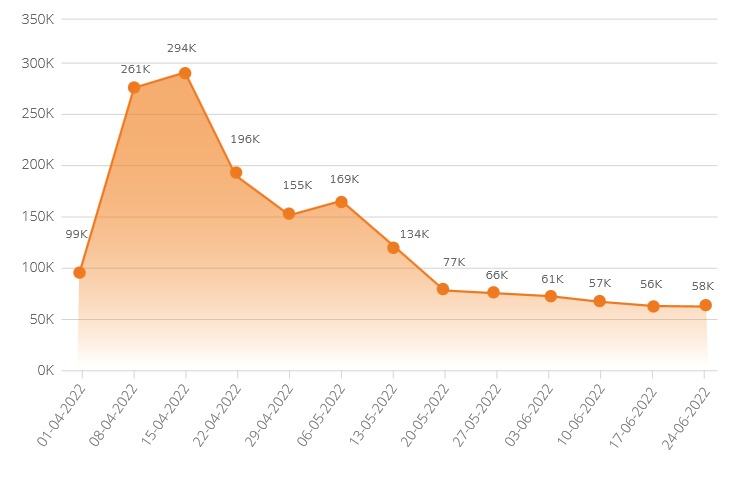

Statistiche di individuazione: i ransomware settimana per settimana

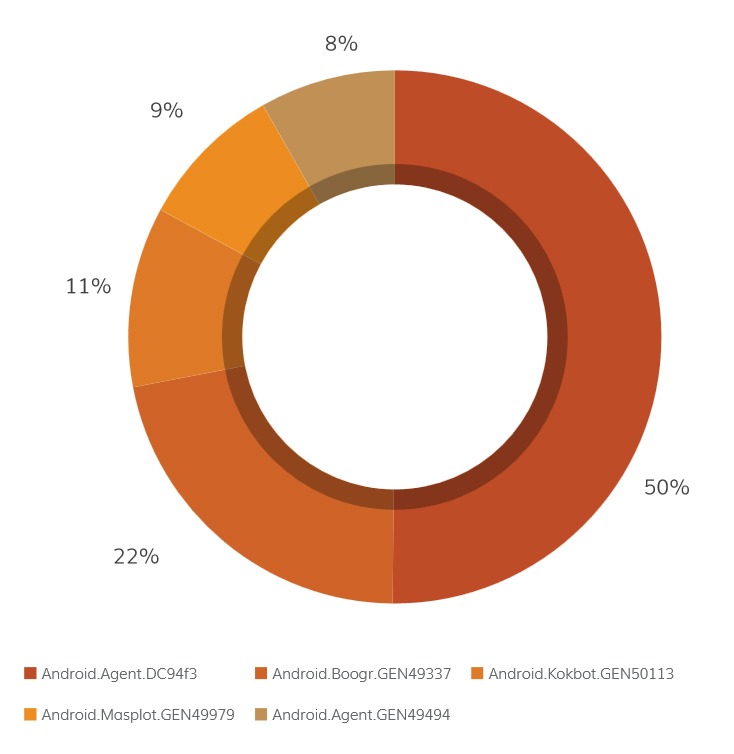

Miner di criptovaluta: statistiche di individuazione

I miner di criptovaluta sono programmi per generare monete virtuali come Bitcoin, Monero, Ethereum e altre. Se usati legittimamente a beneficio del possessore, possono produrre un buon ritorno economico in maniera legale. I cyber attaccanti ne hanno però aumentato a dismiura l’uso illegittimo, creando malware di vario tipo per generare abusivamente, su sistemi altrui, le criptovalute per i propri wallett online. Questoi software hanno un forte impatto sulle risorse dei sistemi (sulla CPU, sulla GPU, sulla RAM, sulla larghezza di banda e perfino sul consumo di energia elettrica) senza il consenso del proprietario del sistema.

La top 3 dei malware per Windows

1. W32.Pioneer.CZ1

- Livello di Rischio: medio

- Categoria: file infector

- Metodo di propagazione: drive di rete o removibili

- Comportamento:

– il malware inietta il proprio codice dannoso nei file presenti sul disco o sulle condivisioni di rete;

– decripta una DLL dannosa nel file e la scarica sul sistema;

– la DLL dannosa esegue molteplici attività, tra le quali quella di raccogliere informazioni sul sistema e dal sistema per inviarle poi al proprio server di Comando&Controllo (CNC server).

2. Trojan.Starter.YY4

- Livello di Rischio: alto

- Categoria: trojan

- Metodo di propagazione: allegati email e siti web dannosi

- Comportamento:

– crea processi per eseguire il file eseguibile scaricato;

– modifica le impostazioni del registro di sistema e può causarne il crash;

– scarica altri malware, soprattutto keylogger;

– rallenta l’avvio del sistema e arresta processi legittimi in esecuzioni;

– consente agli attaccanti di rubare informazioni come i dettagli della carta di credito e dati personali dal sistema infetto.

3. LNK.Cmd.Exploit

- Livello di Rischio: alto

- Categoria: trojan

- Metodo di propagazione: allegati email e siti web dannosi

- Comportamento:

– usa cmd.exe col la riga di comando “/c” per eseguire altri file dannosi;

– esegue simultaneamente all’eseguibile dannoso un file .vbs chiamato “help.vbs” : questo file VBS usa il protocollo di mining Stratum per il mining di criptovaluta Monero.

Le vulnerabilità più sfruttate

1. CVE-2017-0144

E’ una vulnerabilità dell’SMB di Windows che consente l’esecuzione di codice da remoto. In caso di exploit con successo, la vulnerabilità consente agli attaccanti di eseguire codice arbitrario sul server bersaglio.

2. CVE-2017-0147

E’ una vulnerabilità di esposizione delle informazioni nell’SMB di Windows. In caso di exploit con successo, per fare il quale occorrono pacchetti appositamente confezionati, gli attaccanti possono avere accesso alle informazioni contenute nel server bersaglio.

3. CVE-2017-0146

E’ una vulnerabilità di esecuzione di codice da remoto dell’SMBv1 di Windows. E’ presente nel Microsoft Server Message Block v 1 (SMBv1), che gestisce specifiche richieste. Se sfruttata con successo, consente all’attaccante la possibilità di eseguire codice remoto sul server bersaglio.

Hai bisogno di un software che ti permetta di salvaguardare la sicurezza del tuo computer Windows?