Le vulnerabilità 0-day sono una minaccia imminente e grave per la sicurezza informatica. Questa volta, due vulnerabilità 0-day sono state individuate nel noto software WinRAR: parliamo della CVE-2023-38831 e della CVE-2023-40477. Queste vulnerabilità rappresentano un grave rischio a causa del fatto che possono consentire ad un attaccante remoto l’esecuzione di codice dannoso.

Le vulnerabilità 0day in WinRAR

WinRAR invece è un noto tool di compressione – decompressione usato da quasi mezzo miliardo di utenti e svolge un ruolo fondamentale in innumerevoli operazioni digitali. Inevitabilmente il suo largo utilizzo aumenta il potenziale impatto di queste vulnerabilità.

Le funzionalità di WinRAR, che includono la creazione di archivi in formati RAR e ZIP, consentono di visualizzare e comprime numerosi formati archivio. Ciò amplifica ulteriormente il potenziale di compromissione data la capacità di WinRAR di supportare la creazione di archivi criptati, file composti da più parti ed auto-estraenti. Inoltre, verifica l’integrità dei file utilizzando i checksum CRC32 o BLAKE2 per ciascun file entro un archivio, evidenziando l’importanza di questi gap nel sistema.

Queste vulnerabilità 0day richiedonocomunque l’interazione dell’utente per l’exloit. Se l’exploit ha successo, attaccanti remoti potranno eseguire codice arbitrario su sistemi che hanno WinRAR installato.

In quest alert l’analisi di queste vulnerabilità e i rischi correlati.

Perchè è necessario prendere urgentemente contromisure?

Gli utenti che utilizzano una versione di WinRAR precedente alla 6.23 sono a rischio. La CVE-2023-38831 vulnerabilità riguarda il modo con cui WinRAR gestisce gli archivi ZIP e viene sfruttata inviando immagini archivi con JPEG apparentemente innocue che, una volta aperti dalla vittima, consentono l’esecuzione dannosa da remoto.

Questa vulnerabilità é già stats utilizzats in attacchi reali da Agosto 2023 per installare malware come DarkMe, Guloader e Remcos RAT. In particolare, archivi ZIP appositamente confenzionati per questo exploit, sono stati individuati in circolazione in 8 popolarissimi forum di trading online, allegati direttamente nei post e solo più raramente distribuiti tramite il cloud catbox[.]moe.

La vulnerabilità CVE-2023-40477 invece è una CVE di rischio molto alto che riguarda l’elaborazione dei volumi di ripristino. Il problema deriva dalla mancanza di una convalida adeguata dei dati forniti dall’utente, che può comportare un buffer overflow. Un attaccante può sfruttare questa CVE pes eseguire codice dannoso entro il processo corrente. Serve, in ogni caso, l’interazione dell’utente che deve comunque avviare la decompressione dell’archivio RAR.

Anche i software che utilizzano librerie di WinRAR sono affetti da queste vulnerabilità. Come le librerie unrar.dll e unrar64, utilizzate in moltissimi prodotti software.

CVE-2023-38831: qualche dettaglio tecnico

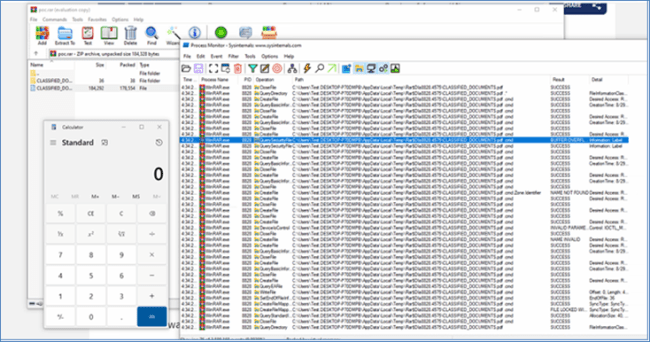

All’apertura dell’archivio, un utente non può individuare quali sono i file innocui e quali, invece, contengono il payload dannoso. Nell’immagine sotto si vedono un file PDF ed una cartella con lo stesso nome

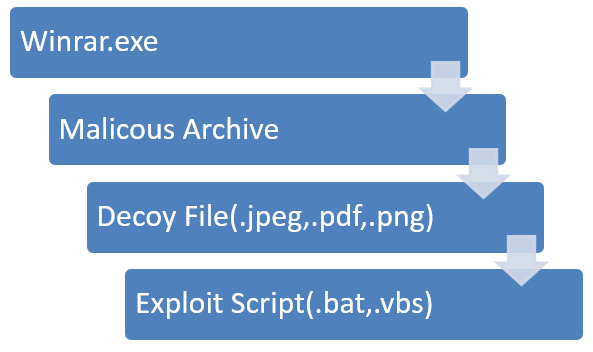

Quando l’utente fa doppio click sul PDF, la CVE-2023-38831 lancerà uno script nella cartella per installare un malware sul dispositivo. Nel frattempo, lo script carica anche un documento – esca per non destare sospetti nell’utente.

Lo sfruttamento comunque avviene solo con l’uso di archivi appositamente predispositi e con una struttura leggermente modificata rispetto ai file sicuri, in maniera tale che la funzione ShellExecute di WinRAR riceva un parametro errato quando tenta di aprire il file esca. Così il software “salta” il file innocuo e individua ed esegue invece uno script batch o CMD. L’utente quindi pensa di aprire un file sicuro, mentre il programma ne avvia uno diverso.

La catena di infezione

Mitigazioni: come risolvere il problema e sbattere la porta in faccia agli attaccanti

RARLAB ha rilasciato la versione 6.23 di WinRAR i primi di Agosto e un secondo update il 24 Agosto 2023. Questi aggiornamenti risolvono efficacemente le CVE-2023-40477 e CVE-2023-38831. Consigliamo caldamente agli utenti di eseguire l’aggiornamento e mettere subito al sicuro il proprio dispositivo.

Qui le note dirilascio: https://www.win-rar.com/singlenewsview.html?&L=0

Indicatori di compromissione

| Nome File | Hash SHA-2 |

| Trading_Strategy_2023.rar | 763df8b2db7f2f2fa0c8adb8c1cc05ff15b59e6a9756cbe9fc4a1c12329b62af |

| Cryptocurrencies2023_mpgh.net.rar | 0860e09e529fc6ccbbffebafedc27497fbbcaff57b5376fb4cc732c331d1f591 |

| Screenshot_19_04_2023.rar | 18129626041b90558607eec67616ba6d2b1ea28a280c7ba5b2bd30ebb1e2438b |

| TSG_Strategies.rar | 5a387ee6d0dcbbf2cd97379c68d8e3398d01a920873ddd45ff21dbfccb19e2ee |

| New Agreement.rar | 0059121d725a818e453e29492e78762d0a87087fcb11e484cf5ad663c1eba2bc |