Traduzione del contributo originale di Akshay Singla, Android Malware Analyst a Quick Heal

Aberebot: individuato un nuovo trojan bancario per il furto di dati sensibili

Nel nostro Open-Source Threat Hunting, i ricercatori di sicurezza Quick Heal hanno individuato un trojan bancario chiamato Aberebot, capace di rubare informazioni sensibili dai dispositivi colpiti, inclusi dati finanziari e personali.

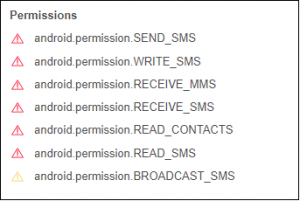

Gli sviluppatori di malware utilizzano ormai tecniche contro l’ingegneria inversa molto avanzate e livelli di offuscamento sempre più alti per evitare l’individuazione da parte delle soluzioni di sicurezza. Nel corso della nostra analizzi abbiamo avuto prova di come gli attaccanti si siano avvalsi di un’applicazione dannosa fake che richiede permissioni estremamente pericolose, come si vede in figura 1

Il malware ha varie funzionalità, tra le quali:

- raccolta di dati di contatto;

- intercettazione delle OTP dal dispositivo infetto;

- gestire la lista delle app installate sul dispositivo;

- inviare SMS ai contatti in base ai comandi ricevuti dal server di comando e controllo;

- rubare credenziali degli account social e dei portali di banking;

- monitorare il dispositivo infetto sfruttando i servizi di accessibilità (BIND_ACCESSIBILITY_SERVICE);

- usare API Telegram per comunicare col server di comando e controllo hostato su un account bot Telegram.

Il mese scorso invece i ricercatori di sicurezza di Android hanno individuato un nuovo trojan bancario chiamato Escobar. Questo malware è a versione più recente del trojan bancario Aberebot. Escobar presenta nuove funzionalità, ma non usa più Telegram per le comunicazioni C&C. Lo scopo principale di questo trojan è ingannare l’utente e rubargli informazioni sensibili.

La variante Escobar

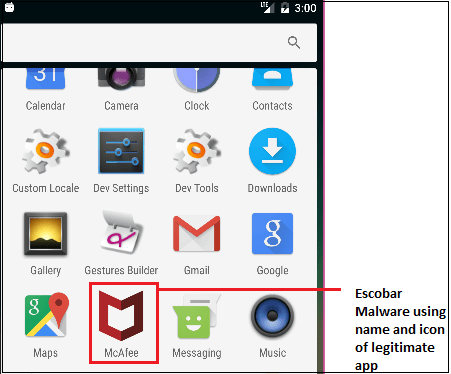

La nuova variante Escobar usa un nome e un’icona come fosse un’app legittima, per ingannare l’utente. Il pacchetto APK dannoso si chiama “com.escobar.pablo”.

L’app richiede permissioni invasive e pericolose come

- accessibilità;

- lettura scrittura nello storage;

- inviare SMS;

- disabilitare Keyguard;

- rubare account.

Ha anche funzionalità per il furto di dati sensibili come contatti, SMS, log delle chiamate e localizzazione del dispositivo. Oltre a registrare chiamate e audio, il malware cancella anche file, invia SMS ed effettua chiamate. Utilizza anche la fotocamera di base scattando foto. Tutte le funzionalità si attivano o meno a seconda dei comandi che gli autori del malware inviano dal server C&C.

Il malware Escobar ha anche funzionalità nuove:

- usa VNC Viewer per controllare da remoto lo schermo del dispositivo infetto. Nella foto sotto i comandi VCN usati da Escobar

- cerca di rubare i codici di Google authenticator su comando dell’autore. Nella foto sotto i comandi per il furto dei codici 2FA

- Escobar può anche terminare sé stesso ogni volta che riceve i comandi dal server C&C

Il malware bancario usa vari temi per ingannare gli utenti. Abbiamo analizzato alcune applicazioni che si spacciavano per altre app bancarie sfruttando noti brand. L’esempio sotto riferisce a ICICI Reward, un app bancaria legittima molto diffusa in India

Il malware ruba le informazioni delle carte di credito e debito, le password del banking online e gli SMS per leggere e inviare le password one-time per conto della vittima.

Tutti i dati sono criptati prima di essere inviati al server C&C: una volta inviati tutti gli SMS al server, gli attaccanti inviano un comando che elimina tutti gli SMS dal dispositivo della vittima. Sotto il codice usato per cancellare tutti gli SMS:

- L’individuazione con Quick healQuick Heal individua queste app dannose con i nomi “Android.Agent” e “Android.Banker”

- Indicatori di compromissione

Per approfondire > Diluvio di cyber attacchi in Italia: i malware ruba dati più diffusi

PER CONCLUDERE

Come illustrato sopra, i malware bancari usano nuove tecniche per ingannare gli utenti, anche usando icone di app legittime e molto note. Questi trojan bancari possono causare molti danni sui dispositivi infetti. Questa tipologia di trojan bancari è venduta dagli sviluppatori nei forum del dark web e usa vari app store e siti web di terze parti per la diffusione. Gli utenti dovrebbero prestare molta attenzione a queste app fake e non scaricare e installare app da fonti non sicure.

CONSIGLI PER STARE AL SICURO

- Scaricare app solo da fonti affidabili come il Google Play Store;

- non cliccare su alcun link ricevuto via messaggio o tramite i social media, dato che potrebbero puntare su siti dannosi;

- leggi i messaggi pop-up e gli alert del sistema Android prima di accettare / concedere permissioni;

- gli autori di malware sfruttando nomi e icone di app e di sviluppatori legittimi: fai attenzione!

Mantieni al sicuro i tuoi dispositivi Mobile Android!