All’inizio del Febbraio 2021 BazarLoader è balzato agli onori delle cronache per il meccanismo di trasmissione del vettore iniziale di attacco. Induce infatti le vittime a connettersi tramite una falsa chiamata con la quale l’attaccante chiede di scaricare allegati dannosi in formato Excel da un apposito portale: questi allegati possono infettare i dispositivi usati dall’utente. Ora però il malware è “tornato sui suoi passi” riprendendo le vecchie abitudini ovvero la diffusione direttamente via email di un allegato XML compromesso. Nell’articolo rendiamo l’analisi della tecnica di attacco usata da BazarLoader, meglio conosciuta come WordProcessingML.

Che cosa è WordProcessingML?

WordProcessingML, o Word 2003 XML Document, è un formato XML introdotto in Microsoft Office 2003 come uno dei formati che gli utenti possono scegliere nella funzione “Salva come” per salvare documenti Word, anche se non è questo il formato predefinito. E’ un formato differente dal Microsoft Office Open XML File Format, introdotto soltanto in Office 2007 che altro non è che un archivio ZIP contenente vari file, compresi gli XML. WordProcessingML è invece un singolo file XML non compresso, ancora presente nelle attuali versioni di MS Office.

Che cosa è WordProcessingML?

WordProcessingML, o Word 2003 XML Document, è un formato XML introdotto in Microsoft Office 2003 come uno dei formati che gli utenti possono scegliere nella funzione “Salva come” per salvare documenti Word, anche se non è questo il formato predefinito. E’ un formato differente dal Microsoft Office Open XML File Format, introdotto soltanto in Office 2007 che altro non è che un archivio ZIP contenente vari file, compresi gli XML. WordProcessingML è invece un singolo file XML non compresso, ancora presente nelle attuali versioni di MS Office.

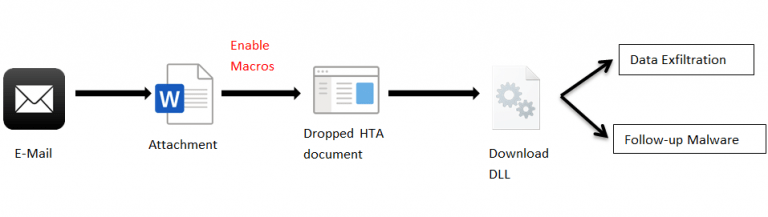

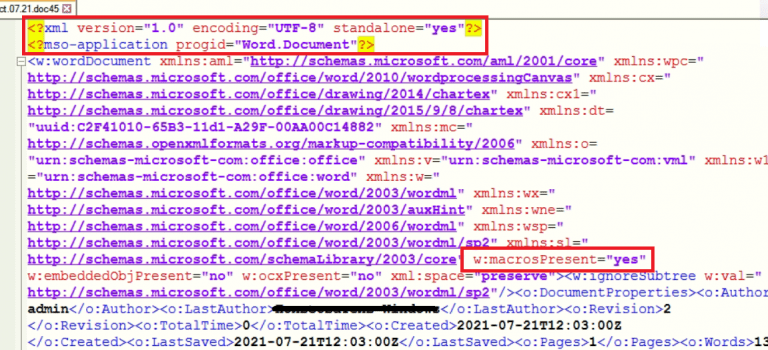

La catena di infezione

L’infezione inizia con una email di spam contenente un documento Word in formato XML. Aprire il file XML comporterà l’apertura dell’applicazione Word ma anche delle macro presenti nel documento. La figura sotto mostra la sintassi per i documenti e per le macro.

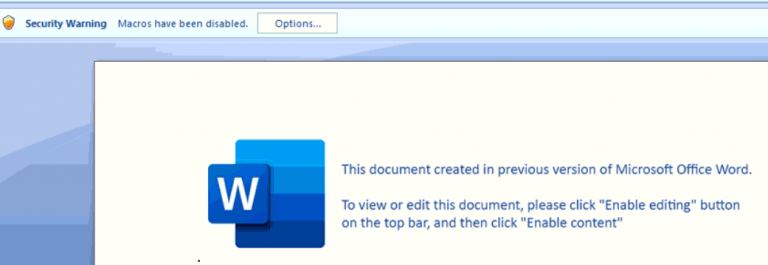

Qui quanto visualizzato dall’utente

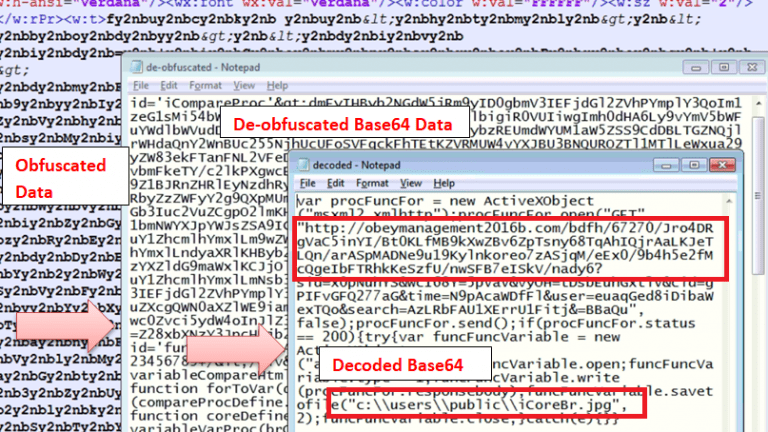

Nel file WordProcessingML, l’attributo “” in ”< w:binData>” contiene il file “editdata.mso”, che è un oggetto ActiveMime codificato in base64. ActiveMime è un formato di file Microsoft molto spesso usato per codificare macro per Office. Al suo interno contiene un file HTA che viene scaricato sulla macchina della vittima nella cartella “c:\ProgramData\” tramite l’uso del command line.

I dati nel documento originale sono pesantemente criptati, al fine di eludere le verifiche delle soluzioni antivirus. De offuscando i dati è possibile trovare l’URL finale dal quale viene scaricato il payload dannoso DLL. L’immagine sotto mostra tale processo:

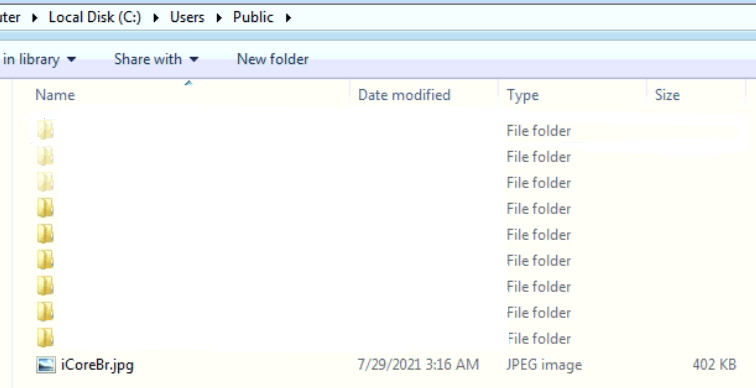

La DLL scaricata viene salvata sulla cartella pubblica col nome “icoreBR.jpg” per confondere la vittima, inducendola a pensare sia una immagine

Questa DLL viene usata per scaricare altri moduli del malware, ma anche altre famiglie di malware come Trickbot, ma anche il Ransomware Ryuk oppure ancora CobalStrike, un tool molto usato per il penetration testing.

Conclusioni

La campagna di diffusione di BazarLoader è ancora attiva e sta cambiando il proprio meccanismo di diffusione: gli utenti dovranno quindi essere molto attenti nell’apertura delle email e nel download di documenti inviati da attaccanti sconosciuti. E’ altamente consigliabile non ignorare mai gli alert delle soluzioni antivirus e tenere aggiornate quest’ultime. Gli utenti Quick Heal sono al sicuro da queste tipologie di attacchi grazie ai vari livelli di individuazione di cui dispone.

Non sai come proteggere il tuo dispositivo?